Offline

Offline

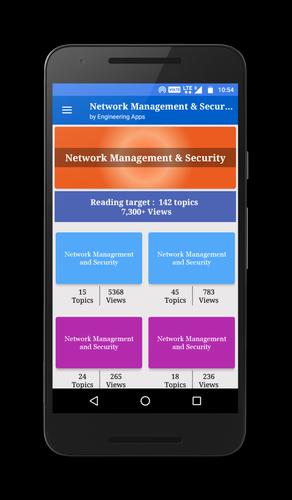

Füllen Sie das kostenlose Handbuch für Network Management & Security mit Diagrammen aus

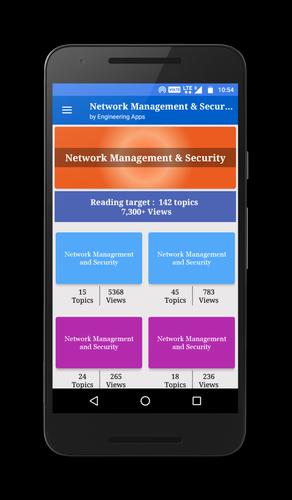

Die App ist ein komplettes kostenloses Handbuch für Network Management & Security , das wichtige Themen, Notizen, Materialien und Nachrichten über den Kurs abdeckt. Laden Sie die App als Referenzmaterial und digitales Buch für Cloud -Computing, Sicherheit, Informatik -Engineering, Netzwerk, Software und Kommunikation, Software -Engineering -Programme und Abschlusskurse herunter.

Nützliche App Network Management & Security nützliche Apps 140 Themen mit detaillierten Notizen, Diagrammen, Gleichungen, Formeln und Kursmaterial. Die Themen sind in 5 Kapiteln aufgeführt. Die App ist für alle Studenten und Fachleute für Ingenieurwissenschaften.

Die App bietet eine schnelle Überarbeitung und Verweise auf die wichtigen Themen wie eine detaillierte Flash -Karten -Notizen. Sie macht es für den Schüler oder einen Fachmann einfach und nützlich, den Lehrplan kurz vor Prüfungen oder Vorstellungsgesprächen schnell abzudecken.

Erhalten Sie auch die heißesten internationalen Technik- und Technologie -Nachrichten in Ihrer App, die von Google News Feeds betrieben wird. Wir haben es so angepasst, dass Sie regelmäßige Aktualisierungen zu Fach von internationalen/nationalen Hochschulen, Universitäten, Forschung, Industrie, Anwendungen, Ingenieurwesen, Technik, Artikeln und Innovationen erhalten.

Network Management & Security ist die beste Anwendung, um auf Ihrem Favorit aktualisiert zu bleiben. Thema.

Verwenden Sie diese nützliche Engineering -App als Bildungsinstrument, Nutzen, Tutorial, Buch, einen Referenzhandbuch für Lehrplan und erkunden Sie das Material für Studienkurs, Eignungstests und Projektarbeiten.

Verfolgen Sie Ihr Lernen, setzen Sie Erinnerungen, bearbeiten Sie, fügen Sie Lieblingsthemen hinzu, teilen Sie die Themen in den sozialen Medien.

Einige der in dieser Anwendung behandelten Themen sind:

1. Einführung in die Netzwerksicherheit

2. Sicherheitsangriffe

3.. Aktive und passive Angriffe

4. Sicherheitsdienste

5. Sicherheitsmechanismen

6. Ein Modell der Inter-Network-Sicherheit

7. Internetstandards

8. Internetstandards und RFCs

9. Pufferüberlauf

10. Format String Schwachstelle

11. Sitzung

12. UDP Session Hijacking

13. Routentischänderung

14. Angriffe der Auflösung Protokoll angehen

15. Mann-in-the-Middle-Angriff

16. Konventionelle Verschlüsselungsprinzipien

17. Kryptographie

18. Kryptanalyse

19. Substitutionsverschlüsselungstechniken

20. Playfair Chiffren

21. Hill Chiffre

22. Polyalphabetische Chiffren

23. Pigpen Cipher

24. Transpositionstechniken

25. Feistel Chiffher Struktur

26. Feistel Cipher Entschlüsselung

27. Konventionelle Verschlüsselungsalgorithmen

28. S-DES-Schlüsselgeneration

29. S-DES-Verschlüsselung

30. Datenverschlüsselungsstandard

31. Einzelrunde des Des Algorithmus

32. Dreifachdatenverschlüsselungsstandard

33. Internationaler Datenverschlüsselungsstandard

34. Blowfish -Algorithmus

35. Blowfish -Verschlüsselung Entschlüsselung

36. Fortgeschrittener Verschlüsselungsstandard

37. S-AES Verschlüsselung und Entschlüsselung

38. S-AES Schlüsselerweiterung

39. Die AES -Chiffre

40. Ersatz Bytes -Transformation

41. Shiftrows -Transformation

42. MIXCOLUMNS -Transformation

43. AddroundKey -Transformation

44. AES -Schlüsselerweiterung

45. AES Entschlüsselung

46. Cipher -Block -Betriebsmodi

47. Cipher -Block -Betriebsmodi

48. Cipher -Blockkettenmodus

49. Chiffre Feed Back -Modus

50. Feedback -Modus ausgeben

51. Zählermodus

52. Nachrichtenauthentifizierung

53. Meldungsauthentifizierungscode

54. Nachrichtenauthentifizierungscode basierend auf DES

55. Hash -Funktion

56. MD5 Message Digest Algorithmus

57. MD5 -Komprimierungsfunktion

58. Sicherer Hash -Algorithmus

59. Ripemd-160

60. HMAC

61. Kryptographie für öffentliche Key

62. Angriff auf die Kryptographie der öffentlichen Schlüsseln

63. Bewerbungen für Cryptosysteme für öffentliche Schlüsseln

64. RSA -Algorithmus

65. Fermat und Eulers Theorem

66. Sicherheit von RSA

67. Schlüsselmanagement

68. Öffentliche Key Authority

69. öffentliche Zertifikate

70. öffentliche Schlüsselverteilung von geheimen Schlüssel

Jedes Thema enthält Diagramme, Gleichungen und andere Formen grafischer Darstellungen für ein besseres Lernen und schnelles Verständnis.

Network Management & Security ist Teil von Cloud Computing Security, Informatik -Engineering, Netzwerk, Software und Kommunikation, Software -Engineering -Programme Bildungskurse und Abschlussprogramme für Informationstechnologie an verschiedenen Universitäten.

Holen Sie sich mit diesen November 2024 Gen -Impact -Codes, 5.1 Livestream -Codes kostenlose Primogems, Mora, Erfahrung und mehr, und finden Sie heraus, wie Sie aktive Codes einlösen können.

Wenn Sie sich gelangweilt haben, die Vanilla -Version von Metaphor Refantazio zu spielen, können Sie sich diese fünf Mods ansehen.

Mit Ihren Einsendungen für Roblox 'The Haunt Event im Jahr 2024 zu kämpfen? Schauen Sie sich unseren Leitfaden zur Verwendung von Kleid an, um Ihre Aufnahmen zu erstellen!

Unsere Walkthrough für Dragon Age: Der Schleiergut mit einigen praktischen Tipps und Tricks, mit Führern für Rätsel, Chefs, Gefährten, Ausrüstung, Romantik und vieles mehr!

Welche Fraktion sollten Sie im Drachenalter auswählen: The Veilguard?

Suchen Sie nach Bonusressourcen in Sea of Conquest: Piratenkrieg? Wir haben Sie mit diesen Codes für die neuesten Seefahrer -Werbegeschenke bedeckt.

Auf unserer Website können Sie ganz einfach die neuste Version von Network Management & Security herunterladen! Keine Registrierung oder SMS erforderlich!