Offline

Offline

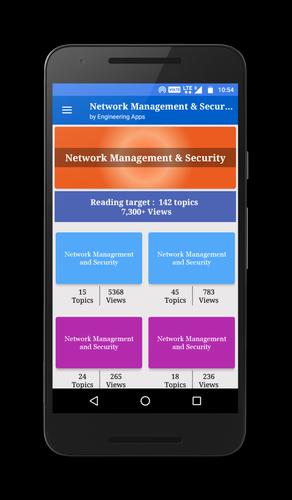

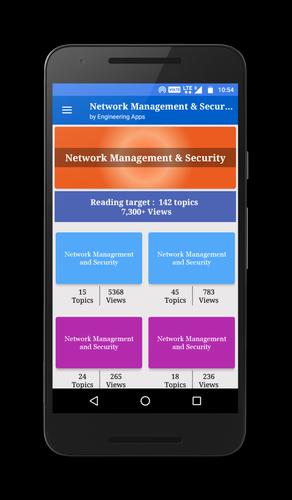

Manual gratuito completo de Network Management & Security con diagramas

La aplicación es un manual gratuito completo de Network Management & Security que cubre temas importantes, notas, materiales y noticias en el curso. Descargue la aplicación como material de referencia y libro digital para computación en la nube, seguridad, ingeniería de informática, redes, software y comunicaciones, programas de ingeniería de software y cursos de grado.

Network Management & Security La aplicación útil enumera 140 temas con notas detalladas, diagramas, ecuaciones, fórmulas y material del curso, los temas se enumeran en 5 capítulos. La aplicación es necesario para todos los estudiantes y profesionales de ciencias de la ingeniería.

La aplicación proporciona una revisión rápida y una referencia a los temas importantes como las notas detalladas de la tarjeta flash, hace que sea fácil y útil para el estudiante o un profesional cubrir el plan de estudios rápidamente justo antes de un exámenes o entrevistas de trabajo.

También obtenga las mejores noticias internacionales de ingeniería y tecnología de su aplicación con Google News Feeds. Lo hemos personalizado para que obtenga actualizaciones periódicas sobre la materia de colegios internacionales/nacionales, universidades, investigación, industria, aplicaciones, ingeniería, tecnología, artículos e innovación.

Network Management & Security es la mejor aplicación para permanecer actualizada en su favorito. sujeto.

Use esta útil aplicación de ingeniería como herramienta educativa, utilidad, tutorial, libro, una guía de referencia para el programa de estudios y explore el material del curso de estudio, las pruebas de aptitud y el trabajo de proyectos.

Rastree su aprendizaje, configure los recordatorios, edite, agregue temas favoritos, comparta los temas en las redes sociales.

Algunos de los temas cubiertos en esta aplicación son:

1. Introducción a la seguridad de la red

2. Ataques de seguridad

3. Ataques activos y pasivos

4. Servicios de seguridad

5. Mecanismos de seguridad

6. Un modelo de seguridad entre redes

7. Estándares de Internet

8. Estándares de Internet y RFC

9. Desbordamiento del búfer

10. Vulnerabilidad de la cadena de formato

11. Sesiones de sesiones

12. Secuestro de la sesión de UDP

13. Modificación de la tabla de ruta

14. Ataques de protocolo de resolución de dirección

15. Ataque del hombre en el medio

16. Principios de cifrado convencionales

17. Criptografía

18. Criptoanálisis

19. Técnicas de cifrado de sustitución

20. CIPHERS PLAYFAIR

21. Cifrado de la colina

22. Cifradores polalfabéticos

23. Cifrado de pigpen

24. Técnicas de transposición

25. Estructura de cifrado Feistel

26. Decryto de cifrado Feistel

27. Algoritmos de cifrado convencionales

28. Generación de claves S-DES

29. cifrado S-des

30. Estándar de cifrado de datos

31. Ronda individual de algoritmo

32. Estándar de encriptación de datos triples

33. Estándar de cifrado de datos internacionales

34. Algoritmo de pez soplete

35. descifrado de cifrado de pescado de soporte

36. Estándar de cifrado avanzado

37. S-AES Cifrado y descifrado

38. Expansión clave S-AES

39. El cifrado AES

40. Transformación de bytes sustituto

41. Transformación de Shiftrows

42. Transformación de MIXCOLUMNS

43. Transformación de Key de Addround

44. Expansión clave de AES

45. descifrado de AES

46. Modos de operación de bloqueo de cifrado

47. Modos de operación de bloqueo de cifrado

48. Modo de encadenamiento de bloque de cifrado

49. Modo de alimentación de cifrado

50. Modo de retroalimentación de salida

51. Modo de mostrador

52. Autenticación de mensajes

53. Código de autenticación de mensajes

54. Código de autenticación de mensajes basado en DES

55. función hash

56. Algoritmo de digestión de mensajes MD5

57. Función de compresión MD5

58. Algoritmo de hash seguro

59. RIPEMD-160

60. HMAC

61. Criptografía de clave pública

62. Ataque a la criptografía de clave pública

63. Aplicaciones para criptosistemas de clave pública

64. Algoritmo RSA

65. Teorema de Fermat y Euler

66. Seguridad de RSA

67. Gestión clave

68. Autoridad de clave pública

69. Certificados de clave pública

70. Distribución de clave pública de claves secretas

Cada tema se completa con diagramas, ecuaciones y otras formas de representaciones gráficas para un mejor aprendizaje y una comprensión rápida.

Network Management & Security es parte de la seguridad de la computación en la nube, la ingeniería de la informática, las redes, el software y las comunicaciones, los programas de ingeniería de software cursos de educación y los programas de grado de tecnología de la información en varias universidades.

Obtenga primogemas gratuitos, Mora, experiencia y más con estos códigos de impacto Genshin de noviembre de 2024, 5.1 códigos de transmisión en vivo y descubra cómo canjear códigos activos.

Si está aburrido de tocar la versión de vainilla de Metaphor Refantazio, puede consultar estas cinco modificaciones.

¿Luchando con sus presentaciones para el evento The Haunt de Roblox en 2024? ¡Mira nuestra guía sobre el uso de Dress para impresionar para crear tus capturas!

Nuestro tutorial para Dragon Age: The Veilguard con algunos consejos y trucos útiles, con guías para rompecabezas, jefes, compañeros, equipos, romance y más.

¿Qué facción deberías elegir en Dragon Age: The Veilguard?

¿Busca algunos recursos de bonificación en Sea of Conquest: Pirate War? Lo tenemos cubierto con estos códigos para los últimos regalos de marina.

¡En nuestro sitio web puedes descargar fácilmente la última versión de Network Management & Security! ¡No es necesario registrarse ni enviar SMS!