Offline

Offline

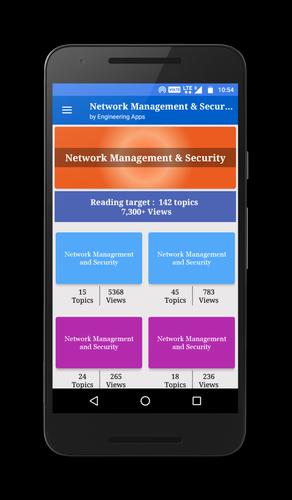

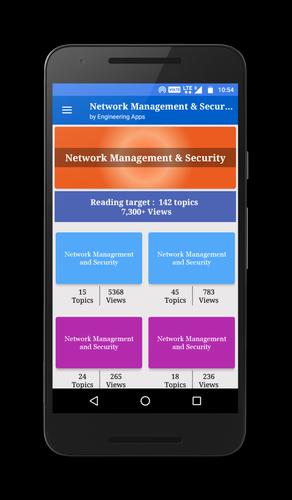

Complete Free handbook of Network Management & Security with diagrams

The app is a complete free handbook of Network Management & Security which covers important topics, notes, materials & news on the course. Téléchargez l'application en tant que matériel de référence et livre numérique pour le cloud computing, la sécurité, l'ingénierie informatique, le réseautage, les logiciels et les communications, les programmes d'ingénierie logicielle et les cours de diplôme.

Network Management & Security useful App lists 140 topics with detailed notes, diagrams, equations, formulas & course material, the topics are listed in 5 chapters. L'application doit avoir pour tous les étudiants et professionnels des sciences d'ingénierie.

L'application fournit une révision rapide et une référence aux sujets importants comme une carte flash détaillée, il est facile et utile pour l'étudiant ou un professionnel pour couvrir rapidement le programme de cours juste avant un examen ou des entretiens d'embauche.

Obtenez également les nouvelles internationales d'ingénierie et de technologie les plus chaudes sur votre application alimentée par Google News Fix. Nous l'avons personnalisé afin d'obtenir des mises à jour régulières sur le sujet des collèges internationaux / nationaux, des universités, de la recherche, de l'industrie, des applications, de l'ingénierie, de la technologie, des articles et de l'innovation.

Network Management & Security is the best application to remain updated on your fav. sujet.

Utilisez cette application d'ingénierie utile comme outil d'éducation, utilité, tutoriel, livre, guide de référence pour le programme et explorer le matériel de cours d'étude, les tests d'aptitude et les travaux de projet.

Suivez votre apprentissage, définissez des rappels, modifiez, ajoutez des sujets préférés, partagez les sujets sur les réseaux sociaux.

Certains des sujets abordés dans cette application sont:

1. Introduction à la sécurité du réseau

2. Attaques de sécurité

3. Attaques actives et passives

4. Services de sécurité

5. Mécanismes de sécurité

6. Un modèle de sécurité entre les réseaux

7. Normes Internet

8. Normes Internet et RFC

9. Buffer déborde

10. Format vulnérabilité des cordes

11. Rijacking de session

12. Rijacking de session UDP

13. Modification de la table d'itinéraire

14. Adresses Attaques de protocole de résolution

15. Attaque de l'homme au milieu

16. Principes de chiffrement conventionnels

17. Cryptographie

18. Cryptanalysis

19. Techniques de chiffrement de substitution

20. Playfair Ciphers

21. Cipher Hill

22. Ciphers polyalphabétiques

23. Cipher Pigpen

24. Techniques de transposition

25. Structure de chiffre feistel

26. Decryption de chiffrement Feistel

27. Algorithmes de chiffrement conventionnels

28. Génération de clés de S-des

29. Scryption S-DES

30. Standard de chiffrement des données

31. Round unique de l'algorithme

32. Triple Data Encryption Standard

33. International Data Encryption Standard

34. Blowfish Algorithm

35. Blowfish Encryption Decryption

36. Advanced encryption standard

37. S-AES Encryption and Decryption

38. S-AES key expansion

39. The AES Cipher

40. Substitute Bytes Transformation

41. ShiftRows Transformation

42. MixColumns Transformation

43. AddRoundKey Transformation

44. AES Key Expansion

45. AES Decryption

46. Cipher Block modes of Operation

47. Cipher Block modes of Operation

48. Cipher Block Chaining Mode

49. Cipher Feed Back Mode

50. Output Feedback Mode

51. Counter Mode

52. Message authentication

53. Message Authentication Code

54. Message Authentication Code Based on DES

55. Hash function

56. MD5 Message Digest Algorithm

57. MD5 Compression Function

58. Secure Hash Algorithm

59. RIPEMD-160

60. HMAC

61. Public-key Cryptography

62. Attack on Public-key Cryptography

63. Applications for public-key cryptosystems

64. RSA algorithm

65. Fermat's and Euler's theorem

66. Security of RSA

67. Key Management

68. Public-key authority

69. Public-key certificates

70. Public Key Distribution of Secret Keys

Chaque sujet est complet avec des diagrammes, des équations et d'autres formes de représentations graphiques pour un meilleur apprentissage et une compréhension rapide.

Network Management & Security is part of Cloud computing security, computer science engineering, networking, software and communications, software engineering programs education courses and information technology degree programs at various universities.

Obtenez des primogems gratuits, Mora, de l'expérience, et plus encore avec ces codes d'impact Genshin de novembre 2024, 5.1 codes en direct et découvrez comment échanger les codes actifs.

Si vous vous ennuyez de jouer à la version vanille de Metaphor Refantazio, vous pouvez consulter ces cinq mods.

Vous êtes aux prises avec vos soumissions pour l'événement Haunt de Roblox en 2024? Consultez notre guide sur l'utilisation de la robe pour impressionner pour créer vos captures!

Notre procédure pas à pas pour Dragon Age: The Veilguard avec quelques conseils et astuces pratiques, avec des guides pour les puzzles, les boss, les compagnons, l'équipement, la romance et plus encore!

Quelle faction devez-vous choisir à l'âge du dragon: le Veilguard?

Vous cherchez des ressources bonus dans Sea of Conquest: Pirate War? Nous vous avons couvert de ces codes pour les derniers cadeaux de mer.

Sur notre site Web, vous pouvez facilement télécharger la dernière version de Network Management & Security! Aucune inscription ni SMS requis !