Offline

Offline

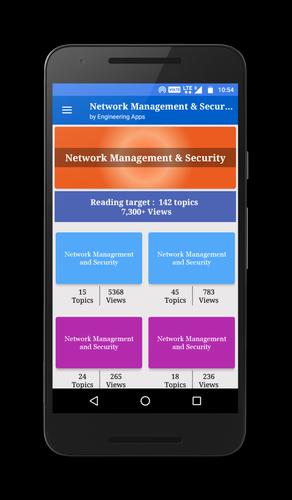

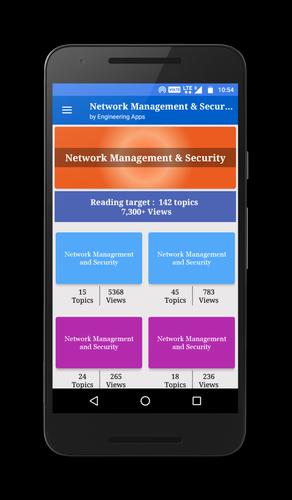

Manual gratuito completo de Network Management & Security com diagramas

O aplicativo é um manual gratuito completo de Network Management & Security que abrange tópicos, notas, materiais e notícias importantes no curso. Faça o download do aplicativo como material de referência e livro digital para computação em nuvem, segurança, engenharia de ciências da computação, rede, software e comunicações, programas de engenharia de software e cursos de graduação.

Network Management & Security O aplicativo útil lista 140 tópicos com notas detalhadas, diagramas, equações, fórmulas e material do curso, os tópicos estão listados em 5 capítulos. O aplicativo deve ter para todos os estudantes e profissionais de ciências de engenharia.

O aplicativo fornece uma rápida revisão e referência aos tópicos importantes, como uma notas detalhadas do cartão Flash, torna fácil e útil para o aluno ou um profissional para cobrir o currículo do curso rapidamente, pouco antes dos exames ou entrevistas de emprego.

Obtenha também as notícias internacionais de engenharia e tecnologia mais quentes do seu aplicativo, alimentado pelo Google News Feeds. Nós o personalizamos para que você obtenha atualizações regulares sobre o assunto de faculdades internacionais/nacionais, universidades, pesquisa, indústria, aplicações, engenharia, tecnologia, artigos e inovação.

Network Management & Security é o melhor aplicativo para permanecer atualizado em seu favorito. assunto.

Use este aplicativo de engenharia útil como sua ferramenta de educação, utilidade, tutorial, livro, um guia de referência para o plano de estudos e explore o material do curso de estudo, os testes de aptidão e o trabalho do projeto.

Acompanhe seu aprendizado, defina lembretes, edite, adicione tópicos favoritos, compartilhe os tópicos nas mídias sociais.

Alguns dos tópicos abordados neste aplicativo são:

1. Introdução à segurança da rede

2. Ataques de segurança

3. Ataques ativos e passivos

4. Serviços de segurança

5. Mecanismos de segurança

6. Um modelo de segurança entre rede

7. Padrões da Internet

8. Padrões da Internet e RFC's

9. transbordamento de buffer

10. Vulnerabilidade de string de formato

11. Seqüestro de sessão

12. Hijacking de sessão UDP

13. Modificação da tabela de rota

14. Ataques de protocolo de resolução de endereço

15. Ataque de homem no meio

16. Princípios de criptografia convencionais

17. Criptografia

18. Criptanálise

19. Técnicas de criptografia de substituição

20. Ciphers de Playfair

21. Hill Cipher

22. Cifras polyalfabéticas

23. Cifra de Pigpen

24. Técnicas de transposição

25. Estrutura da cifra de Feistel

26. Decepção de Cifra Feistel

27. Algoritmos de criptografia convencionais

28.

29. Criptografia S-DES

30. Padrão de criptografia de dados

31. uma única rodada de algoritmo des

32. Padrão de criptografia de dados triplos

33. Padrão de criptografia de dados internacionais

34. Algoritmo de Blowfish

35. Descriptografia de criptografia de peixe -blowfish

36. Padrão de criptografia avançada

37. Criptografia e descriptografia S-AES

38.

39. A cifra Aes

40. Transformação substituta de bytes

41. Transformação do Shiftrows

42. MixColumns Transformation

43. Transformação do AddRoundkey

44. Aes Key Expansion

45. AES Decripção

46. Modos de operação de bloco cifra

47. Modos de operação de bloco cifra

48. Modo de encadeamento de bloco cifra

49.

50. Modo de feedback de saída

51. Modo de contador

52. Autenticação de mensagem

53. Código de autenticação de mensagem

54. Código de autenticação de mensagem com base no DES

55. Função de hash

56. Algoritmo de digestão de mensagens md5

57. Função de compressão MD5

58. Algoritmo de hash seguro

59. RIPEMD-160

60. Hmac

61. Criptografia de chave pública

62. Ataque à criptografia de chave pública

63. Pedidos para criptossistemas de chave pública

64. Algoritmo RSA

65. Teorema de Fermat e Euler

66. Segurança do RSA

67. Gerenciamento -chave

68. Autoridade de chave pública

69. Certificados de chave pública

70. Distribuição de chave pública das chaves secretas

Cada tópico é completo com diagramas, equações e outras formas de representações gráficas para melhor aprendizado e compreensão rápida.

Network Management & Security fazem parte da segurança da computação em nuvem, engenharia de ciências da computação, redes, software e comunicações, cursos de educação em programas de engenharia de software e programas de graduação em tecnologia da informação em várias universidades.

Obtenha Primogems gratuitos, mora, experiência e muito mais com esses códigos de impacto de Genshin em novembro de 2024, 5.1 códigos de transmissão ao vivo e descubra como resgatar códigos ativos.

Se você estiver entediado em reproduzir a versão de baunilha do Metaphor Refantazio, pode conferir esses cinco mods.

Lutando com seus envios para o evento The Haunt de Roblox em 2024? Confira nosso guia sobre o uso do vestido para impressionar para criar suas capturas!

Nosso passo a passo para o Dragon Age: o Veilguard com algumas dicas e truques úteis, com guias para quebra -cabeças, chefes, companheiros, equipamentos, romance e muito mais!

Qual facção você deve escolher em Dragon Age: The Veilguard?

Procurando alguns recursos de bônus no mar de conquista: guerra de piratas? Temos você coberto com esses códigos para os mais recentes brindes marítimos.

No nosso site, pode descarregar facilmente a versão mais recente do Network Management & Security! Não é necessário registo ou SMS!